表題の通り、自宅の回線をDMM光のV6プラスから、enひかりのV6プラス固定IPに変更しました。

auひかりや光クロスみたいに爆速というまではいかないものの、22:40頃でこのぐらいの速度が安定して出せているので十分。

固定IPなのでV6プラスで問題になる利用可能なポート数の制限もなく、今のところ非常に快適です。

スプラトゥーン3を含むP2P方式のオンラインゲームでも通信エラーは一切出ていないようですし、問題なさそうです。

enひかりにした強い理由は一切ないですが、V6プラス固定IPに対応しているプロパイダがほぼないというのが理由と言えば理由ですね。

注意事項

V6プラス固定IPは、対応している家庭用ルータが少ないため、対応しているかどうかは念入りに調べておいた方が良いです。

V6プラスには対応していても、V6プラス固定IPには対応していないルータの方が大部分です。

業務用ルータであれば、RTX830などのYAMAHルータなどでも対応しているので、そちらを探してみてもいいかもしれません。

弊宅は引っ越す云々の話もあり、今はRTX1300を使っています。

なぜ変更したのか

DMM光のV6プラスを契約していましたが、以前書いた記事にもあるようにオンライン通信(大体P2P通信方式)の場合に特定のユーザとプレイすることができないといった問題がありました。

khasegawa.hatenablog.com

必要な時にWireGuardを利用することで凌いでいたものの、妻がスプラトゥーン3をプレイしていて5回に1回ほど通信エラーが出るという話もあったので、

良い機会だと思い自宅の回線をV6プラス固定IPに変更しました。

今のところ通信エラーは一切出ていないという話でしたし、WireGuardをたてなくても特定の友人ともプレイできるようになってホクホクです。

auひかりなどの個別に回線をひかなかった理由ですが、宅内に引き込むことの工事を含めて許可は出ていたのですが、

集合住宅のMDFがある部屋がテナントとして貸し出されており、業務用冷蔵庫などを撤去しないと作業できないという状況で物理的に工事不可という状況だったので今回は諦めました。

次引っ越すのであれば戸建てがいいと思っていますが、あまり現実的ではなさそう。

切り替えるための大まかな流れ

実際の流れとしては以下のようになります。

- DMM光に問い合わせて「事業者変更承諾番号」を控える

- enひかりの申込みフォームで「事業者変更申込み」を選択し、「事業者変更承諾番号」を入力して申し込む

- 切り替えが完了するまでのPPPoEで耐えしのぐ

- enひかりから切り替え予定日や設定情報が入っている書類が届く

- 切り替え予定日の正午前後にV6プラス固定IPの設定を行って疎通確認をする

DMM光に問い合わせて「事業者変更承諾番号」を控える

公式ページにあるように電話すれば、すぐに発行してくれます。

hikari.dmm.com

また変更先がV6プラスなどの場合だと問題が起きやすいため、その電話をもってPPPoE回線に切り替わるので注意してください。

enひかりの申込みフォームで「事業者変更申込」を選択し、「事業者変更承諾番号」を入力して申し込む

enひかりの公式ページから、事業者変更申込を選んで必要な項目を入力して申し込みます。

enhikari.jp

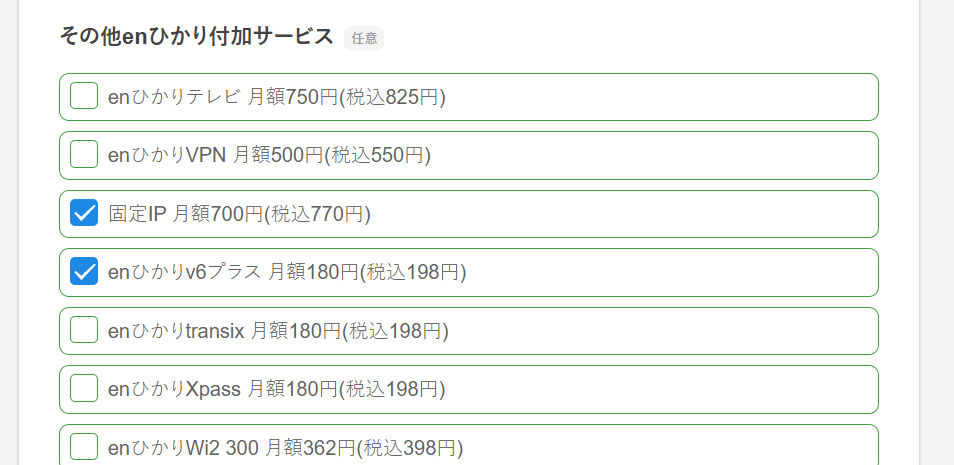

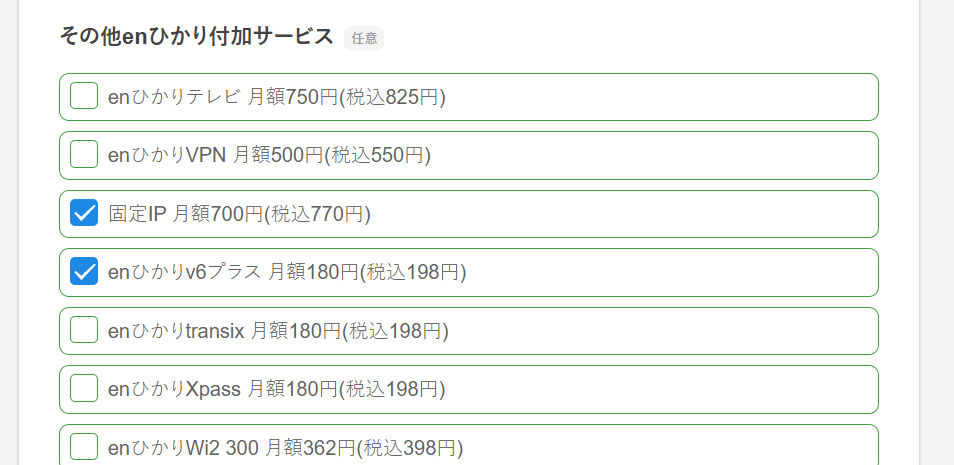

今回は、V6プラス固定IPにしたかったので「固定IP」と「enひかりV6プラス」両方にチェックを入れておきます。

切り替えが完了するまでのPPPoEで耐えしのぐ

切り替わるまではPPPoEでの接続となるので、夜帯は非常に遅くなります。

PINGが20~150msかつ、下り速度が10~20Mbpsしか出ないと考えてください。

気休めですが、PPPoEガチャという手法があるのでその期間だけ遅いとおもったら、ガチャしてみるのもアリです。

enひかりから切り替え予定日や設定情報が入っている書類が届く

enひかりから、V6プラス固定IPの設定に必要な情報や契約書などの書類が届きます。

工事予定日なども記載されているので、認識齟齬がないか確認しておきます。

切り替え予定日の正午前後にV6プラス固定IPの設定を行って疎通確認をする

大体正午から接続できるようになっているはずなので、そのあたりからV6プラス固定IPの設定に変更して疎通確認をします。

何も問題なければ、遅くともその日のうちには接続できるはずです。

接続できない

YAMAHAのルータを使っている前提として書いているので、その他のルータは適時読みかえてください。

Failed to notify IPv6 address to the update server.

2回リトライされますが、3回とも失敗した場合は、そもそも自分の認証情報が登録されてないなどの理由や、enひかりの信号がJPNEに届いてないといった理由がありそうです。

[v6plus] Failed to notify IPv6 address to the update server. (remaining retry: 2 time(s))

[v6plus] Failed to notify IPv6 address to the update server. (remaining retry: 1 time(s))

[v6plus] Failed to notify IPv6 address to the update server.

Failed to update IPv6 address. (code=400, body=NG)

どういう状態かは分かりませんが、工事予定日の09:00~11:00ぐらいの間でチェックしていた時にこういうエラーが出ていました。

正午を過ぎれば問題ないかとは思いますが、確実とはいえません。

[v6plus] Failed to notify IPv6 address to the update server. (remaining retry: 2 time(s))

[v6plus] Notified IPv6 address to the update server.

[v6plus] Failed to update IPv6 address. (code=400, body=NG)